Windows finalizó 2023 con un 72.79%1 cuota del mercado mundial de sistemas operativos de escritorio. A lo largo de los años de su evolución, Windows ha atendido diversos requisitos tecnológicos de las organizaciones. La administración de computadoras de escritorio o portátiles es una de las facetas que Windows ha abordado a lo largo de los años. Una de esas características nativas de Windows es la Política de grupo. La política de grupo permite a las organizaciones controlar las cuentas de usuario y las aplicaciones en dispositivos Windows.

Este blog trata sobre conocer y comprender la Política de grupo y cómo puede administrar dispositivos Windows. También arrojaremos algo de luz sobre una perspectiva más amplia de la administración de dispositivos Windows utilizando un Solución de gestión unificada de terminales (UEM).

¿Qué es la política de grupo u objeto de política de grupo (GPO)?

La Política de grupo es un componente dentro de la serie de sistemas operativos Microsoft Windows NT (como Windows 7, Windows 8.1, Windows 10, Windows 11 y Windows Server 2003+), que rige la configuración operativa para las cuentas de usuario y de computadora. La política de grupo ofrece control y configuración centralizados de sistemas operativos, aplicaciones y preferencias de usuario dentro de un Active Directory (AD) estructura. Cada configuración establecida dentro de la Política de grupo se denomina Objeto de política de grupo (GPO). La Política de grupo local (LGPO o LocalGPO) es una variante de la Política de grupo que facilita la administración de Objetos de política de grupo en computadoras independientes sin la necesidad de Active Directory.

La política de grupo funciona de manera similar a una serie de comandos que los administradores de TI pueden implementar en usuarios y computadoras dentro de los dominios de AD. Aprovecha AD para administrar y regular las configuraciones del sistema, incluidas las configuraciones de la cuenta, el fondo de pantalla del dispositivo y las preferencias del panel de control, entre otras. Estas directivas se pueden distribuir de forma remota a numerosos dispositivos dentro de los dominios AD de la organización.

Cómo administrar dispositivos Windows mediante la Consola de administración de políticas de grupo (GPMC)

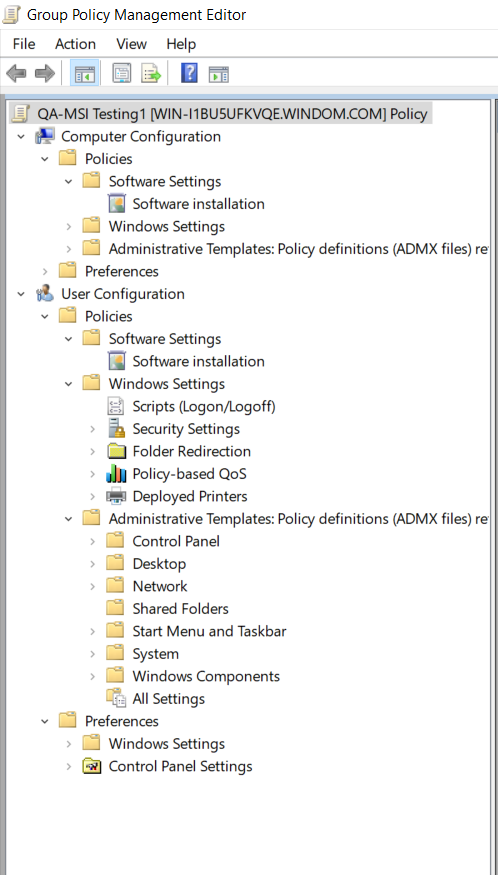

La Consola de administración de políticas de grupo (GPMC) sirve como una extensa herramienta administrativa utilizada por los administradores para ejecutar una amplia gama de tareas de administración de políticas de grupo. GPMC es parte del paquete AD Domain Services (AD DS). La Consola de administración de políticas de grupo (GPMC) sirve como una plataforma que permite la configuración y aplicación de objetos de políticas de grupo (GPO) a unidades organizativas (OU). Los GPO encapsulan directivas utilizadas para efectuar cambios en los puntos finales de los dispositivos dentro de las unidades organizativas.

Gestión de dispositivos Windows Al utilizar la Consola de administración de políticas de grupo (GPMC), los administradores pueden emplear la consola para crear, editar y aplicar políticas de grupo en toda la red. Al navegar a través de la interfaz GPMC, los administradores pueden configurar ajustes y restricciones para controlar el comportamiento del usuario y de la computadora, garantizando una operación consistente y segura dentro del entorno de la organización.

Cómo cambiar la configuración de la política de grupo

Para cambiar la configuración de la política de grupo, los administradores pueden utilizar la Consola de administración de políticas de grupo (GPMC) en un servidor de Windows. Comienzan abriendo GPMC, navegando hasta el objeto de política de grupo (GPO) deseado que desean modificar y luego haciendo clic derecho sobre él para editar la política de grupo. Dentro del Editor de administración de políticas de grupo, los administradores pueden explorar varias categorías de políticas, como Configuración de computadora o Configuración de usuario, y ajustar configuraciones específicas según los requisitos de la organización.

Una vez realizadas las modificaciones, los administradores guardan los cambios y la Política de grupo los propagará a los dispositivos correspondientes dentro de la red.

Lea también: ¿Qué es la política MDM de Windows?

¿Busca capacidades mejoradas de administración de dispositivos Windows? ¡Piensa en UEM!

No hay duda de los beneficios y capacidades de la política de grupo y los GPO. Durante mucho tiempo han sido la piedra angular de la administración de dispositivos para organizaciones que utilizan sistemas basados en Windows. La Política de grupo proporciona una forma centralizada para que los administradores de TI configuren ajustes y administren cuentas de usuario dentro de un dominio de Windows.

Sin embargo, su efectividad es ligeramente limitada, considerando los lugares de trabajo modernos y los entornos de TI heterogéneos.

Dependencia de la plataforma: La Política de grupo de Windows está dirigida principalmente a dispositivos Windows, lo que deja a las organizaciones con una combinación de sistemas operativos, incluidos macOS, iOS, Android y Linux, con soluciones de administración dispares.

Complejidad y escalabilidad: La gestión de objetos de política de grupo (GPO) en un entorno a gran escala puede volverse engorrosa y compleja, lo que genera problemas de escalabilidad y gastos administrativos.

Inflexibilidad para entornos laborales modernos: Con el aumento de remote work y la proliferación de dispositivos móviles, la naturaleza rígida de la Política de grupo no logra brindar una administración perfecta en varios puntos finales y ubicaciones.

Las limitaciones mencionadas anteriormente pueden obligar a las organizaciones a buscar opciones que puedan proporcionar un enfoque más holístico con capacidades mejoradas de administración de dispositivos Windows. Una de las opciones destacadas y poderosas en este caso es UEM o gestión unificada de terminales.

Funciones clave de UEM para Windows

Inscripción y aprovisionamiento de dispositivos

Simplificando el proceso de inscripción y el aprovisionamiento de dispositivos Windows es esencial para la incorporación eficiente de dispositivos y la gestión del ciclo de vida. Las soluciones UEM ofrecen inscripción automatizada, lo que permite a los usuarios autoinscribir sus dispositivos o permitir la inscripción masiva para dispositivos de propiedad corporativa. También hay opciones listas para usar junto con compatibilidad con Piloto automático de Windows. La inscripción automática acelera los tiempos de implementación y garantiza configuraciones de dispositivos estandarizadas desde el principio.

Gestión y configuración de políticas

Las soluciones UEM ofrecen granularidad gestión de políticas capacidades diseñadas para dispositivos Windows. Los administradores pueden configurar ajustes relacionados con la seguridad, la conectividad de red, las restricciones de dispositivos y la gestión de aplicaciones de forma centralizada. Esto garantiza la coherencia entre los puntos finales de Windows y simplifica las tareas de administración.

Implementación y gestión de aplicaciones

El software UEM facilita la implementación y administración perfecta de aplicaciones en dispositivos Windows. Los administradores pueden distribuir aplicaciones y administrarlas de forma remota, incluidas las actualizaciones de aplicaciones. Gestión de aplicaciones La capacidad garantiza que los usuarios tengan acceso a las últimas herramientas de productividad sin interrupciones. Con una solución UEM, los administradores también pueden permitir o bloquear aplicaciones según los requisitos de la organización y del usuario final.

Controles de seguridad y cumplimiento

Las soluciones UEM refuerzan la postura de seguridad de los dispositivos Windows al aplicar políticas de seguridad, como cifrado, requisitos de contraseña y autenticación de dispositivos (BitLocker). Además, funciones como el borrado y bloqueo remotos y el seguimiento de la ubicación ayudan a mitigar el riesgo de filtraciones de datos en caso de pérdida o robo del dispositivo. Las capacidades de informes y monitoreo del cumplimiento de dispositivos ayudan a las organizaciones a cumplir con los requisitos regulatorios y mantener registros de auditoría.

Gestión de parches y actualizaciones de software

Mantener los dispositivos Windows actualizados con los últimos parches y actualizaciones de software es fundamental para eliminar las vulnerabilidades de seguridad. Las soluciones UEM automatizan manejo de parches procesos, asegurando la implementación oportuna de actualizaciones en todos los puntos finales de Windows administrados. Esto reduce el riesgo de violaciones de seguridad derivadas de vulnerabilidades de software sin parches.

Solución de problemas y soporte remoto

Las soluciones UEM ofrecen solución de problemas remota optimizada y soporte para dispositivos Windows junto con monitoreo en tiempo real capacidades. Los administradores de TI pueden solucionar problemas, resolver problemas técnicos y brindar asistencia a los usuarios finales sin necesidad de intervención física, minimizando así el tiempo de inactividad y optimizando la productividad.

Informes y análisis

El software UEM proporciona una completa la presentación de informes y capacidades de análisis para obtener información sobre el rendimiento del dispositivo, el estado de cumplimiento y la postura de seguridad. Un panel unificado (con alertas de notificación) permite a los administradores de TI identificar de manera proactiva tendencias, anomalías y posibles amenazas a la seguridad, lo que facilita la toma de decisiones informadas y estrategias de mitigación de riesgos.

Amplíe el alcance de la administración de dispositivos Windows con Scalefusion

Si bien la Política de grupo es una excelente manera de controlar los dispositivos Windows, tiene sus propias limitaciones cuando la flota de dispositivos es grande y está dispersa. Una solución UEM como Scalefusion supera estas limitaciones con un conjunto de funciones mucho más completo. A medida que los lugares de trabajo evolucionan aún más, las organizaciones deben adoptar y actualizar su pila de tecnología para crear un entorno de gestión de dispositivos o terminales moderno e innovador.

Programe una demostración con nosotros para explorar las infinitas posibilidades y el alcance de Scalefusion UEM. Comienza tu prueba gratuita de 14 días. ¡hoy!