Les besoins en matière de protection et de sécurité des données ont évolué, notamment avec le travail à distance, l'augmentation du nombre d'employés de première ligne, l'adoption rapide du BYOD et une culture de travail sans périmètre. Les ordinateurs portables et de bureau Windows jouissent d’une énorme popularité dans les entreprises ainsi que dans l’espace d’utilisation personnelle.

La sécurité des données d'entreprise sur les PC BYO (ordinateurs et ordinateurs portables Windows appartenant aux employés) est menacée lorsque ces appareils fonctionnent en dehors des réseaux et de l'infrastructure de l'entreprise.

C'est là que la politique de protection des informations de Microsoft Windows entre en jeu dans la sécurisation des données d'entreprise.

Dans cet article, examinons en profondeur la protection des informations Windows - WIP pour la protection des données d'entreprise.

Qu'est-ce que la protection des informations Microsoft Windows (WIP) ?

La protection des informations Windows est un ensemble de politiques qui aident les organisations et leurs équipes informatiques ultérieures à sécuriser les données d'entreprise sur les appareils appartenant principalement aux employés sans entraver l'expérience utilisateur globale, ce qui constitue la principale raison de l'adoption massive de Windows dans l'environnement d'entreprise.

La protection des informations Microsoft Windows (WIP), anciennement appelée Enterprise Data Protection (EDP), a été introduite avec la mise à jour anniversaire de Windows 10 dans le but de prendre en charge et de compléter la Gestion moderne de Windows 10.

Lorsque nous définissons la signification de la protection des informations Windows ou WIP, elle est le plus souvent affiliée aux ordinateurs de bureau et portables Windows appartenant aux employés.

Mais il est important de comprendre que Windows est un système d'exploitation indépendant de la propriété, ce qui signifie que la protection des informations Windows (WIP) peut également être utilisée pour sécuriser les données de l'entreprise sur des appareils appartenant à 100 % à l’entreprise et entièrement gérés.

Pourquoi utiliser WIP – Protection des informations Windows ?

Le nombre d’appareils Windows personnels utilisés à des fins professionnelles augmente de façon exponentielle. Alors que certaines organisations dépendent entièrement de l'utilisation par les employés de leurs appareils personnels pour le travail, beaucoup autorisent et dépendent d'une utilisation partielle des appareils des employés - cela peut être pour accomplir une tâche un week-end, faire face à une urgence ou travailler à distance.

La prolifération croissante des appareils appartenant aux employés sur le lieu de travail (sur site ou à distance) a suscité des préoccupations supplémentaires concernant la sécurité des données d'entreprise.

Le risque croissant de fuite accidentelle de données via l’un des nombreux sites Web ou applications auxquels les employés accèdent sur leur ordinateur personnel est la principale raison pour laquelle les entreprises ont besoin de WIP.

Il a également sécurise les données de l'entreprise contre les violations intentionnelles tenté par les employés tout en accédant aux données de l'entreprise sur l'appareil où ils ont également accès aux médias sociaux, au partage et au stockage dans le cloud public.

L’avantage de la stratégie WIP est qu’elle ne dépasse pas ou ne chevauche pas l’expérience utilisateur de l’ordinateur. Contrairement à un appareil entièrement géré contrôlé à l'aide d'un gestion de la mobilité d'entreprise outil dans lequel les administrateurs informatiques bloquent/restreignent l'accès aux applications non professionnelles et non autorisées, la politique de protection des informations Windows fonctionne en synchronisation avec le contrôle et la confidentialité des employés sur leurs appareils personnels.

Quels sont les avantages de la protection des informations Windows (WIP) ?

- Protéger les données d'entreprise sur les appareils des employés

- Garantir qu’aucune modification n’est apportée à l’environnement et aux applications d’entreprise existants

- Facilitez l’expérience utilisateur originale de Windows

Protection des données d'entreprise à l'aide de la protection des informations Windows (WIP)

L'idée principale de WIP est non seulement de protéger les données d'entreprise sur les appareils des employés, mais également de diviser les données d'entreprise et les données personnelles sur les appareils des employés et d'appliquer de manière sélective des politiques de protection des données pour les données d'entreprise.

Cela garantit que même si les données de l'entreprise sont protégées dans le respect de la posture de sécurité de l'entreprise, les données personnelles des employés ne sont pas affectées.

Voyons quel est l'impact du WIP :

Données d'entreprise

WIP ajoute une balise ou une identité d'entreprise aux données d'entreprise sur les appareils des employés et crypte automatiquement les données lorsqu'elles sont téléchargées, enregistrées ou obtenues à partir de sources d'entreprise prédéfinies.

Ces sources incluent les applications d'entreprise, les réseaux d'entreprise et les domaines d'entreprise protégés. Toutes les données provenant de ces sources sont cryptées à l'aide de WIP.

Les administrateurs informatiques peuvent définir la politique WIP et empêcher la copie des données d'entreprise et collez-le dans les applications/données personnelles. Les fichiers de données d'entreprise ne sont accessibles que via des applications protégées et ne sont pas accessibles à partir d'applications non protégées.

Les données Personnelles

Les données personnelles de l'employé ne sont pas découragées et ne sont pas affectées par l'application de la politique de protection des informations Windows (WIP).

Lorsque les organisations désactivent la politique WIP sur les appareils retirés ou sur les appareils des employés qui ne sont plus associés à l'organisation, les données personnelles restent telles quelles.

Même lorsqu’un effacement à distance est effectué sur ces appareils à l’aide d’un MDM, les données personnelles restent intactes. C'est l'un des principaux avantages du WIP.

Applications éclairées et applications non éclairées

Nous devons comprendre les deux types d'applications de base et leur terminologie utilisée conformément à la protection des informations Windows. Les deux types d'applications communément référencées en ce qui concerne WIP sont les applications éclairées et les applications non éclairées.

Applications éclairées :

Ce sont ces applications qui permettent de différencier les données d'entreprise des données personnelles. Les applications Microsoft Office 365 ProPlus telles que MS Word, MS Excel, MS PowerPoint, MS OneNote et MSOutlook sont des applications éclairées.

Applications non éclairées :

Ce sont des applications qui ne peuvent pas faire la différence entre les données d'entreprise et les données personnelles. Des exemples courants d'applications non éclairées sont Gmail et Google navigateur Chrome.

Pendant que les administrateurs informatiques créent une politique WIP, ils choisissent les applications non éclairées comme applications autorisées, les données d'entreprise sont accessibles via ces applications. Les applications non éclairées traitent toutes les données de l'appareil comme des données d'entreprise et les chiffrent.

Cela inclut également les données personnelles d'un employé. La politique de protection des informations Windows (WIP) garantit que lorsqu'une application non éclairée est nécessaire au fonctionnement de l'entreprise, les données sont toujours cryptées.

Il est recommandé d'autoriser uniquement les applications éclairées tandis que les paramètres WIP garantissent que seules les données d'entreprise sont cryptées. Cela résout le problème commun concernant la protection des informations client sous Windows 10 ou la protection des informations confidentielles sous Windows.

Applications gérées :

Il s'agit des applications exécutées sur les appareils dans le contexte de l'entreprise. Il ne s'agit pas d'applications personnelles activées par l'employé et doivent être autorisées par les administrateurs informatiques. Ces applications sont également appelées applications d'entreprise ou applications d'entreprise.

Cas d'utilisation de la protection des informations Windows

Le cas d'utilisation le plus courant de la protection des informations Windows concerne Appareils BYOD. Par exemple, un utilisateur a accès à plusieurs documents et images d'entreprise.

Sur le même PC, il peut télécharger le document d'entreprise sur son stockage cloud personnel ou le partager via les réseaux sociaux sans protection des informations Windows (WIP).

Les employés peuvent également partager des informations professionnelles sensibles via leur courrier électronique personnel, invitant ainsi les attaquants à protéger leurs données. De même, les utilisateurs peuvent ouvrir un dossier personnel à l'aide d'une application d'entreprise.

Configuration de WIP pour les appareils Windows 10 à l'aide de Scalefusion MDM

Dans cette section, nous apprendrons comment configurer WIP étape par étape sur Scalefusion MDM Windows 10. mais commençons par les exigences de protection des informations Windows.

Conditions préalables à la protection des informations Windows (WIP)

- Windows 10, version 1607 et versions ultérieures

- Windows 10 Mobile, version 1607 et ultérieure

- Solution Scalefusion MDM pour la configuration WIP

Guide étape par étape pour la configuration WIP

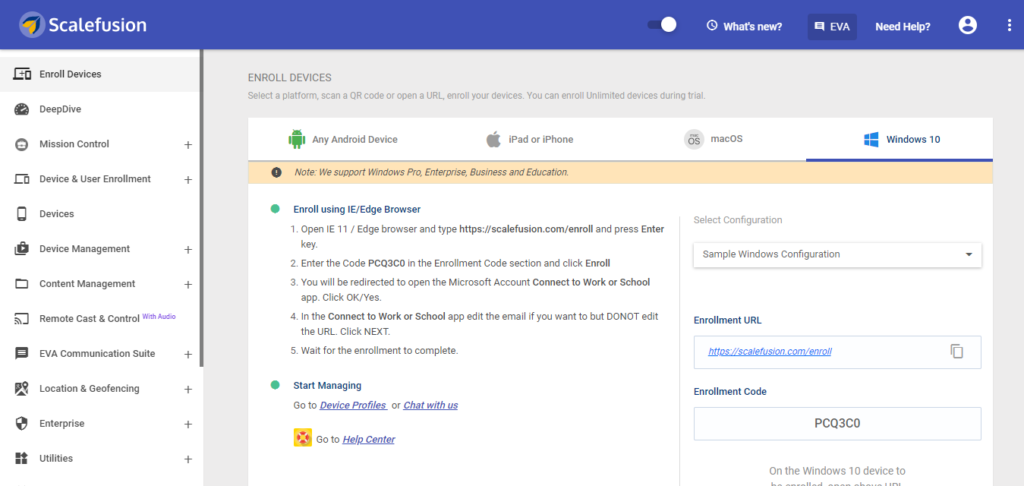

Étape 1 : Démarrez sur Scalefusion

Pour activer WIP sur les appareils Windows 10, inscription et connexion sur la plateforme Scalefusion MDM. Vous pouvez utiliser votre ID d’entreprise pour vous inscrire ou vous inscrire à l’aide des informations d’identification Azure AD afin de tirer davantage parti des paramètres joints à Azure AD.

Inscrivez-vous à l'aide d'Azure AD tout en vous aidant à ajouter de manière transparente des utilisateurs au tableau de bord MDM et à leur envoyer une invitation à s'inscrire leurs appareils BYO dans la gestion.

Une fois que vous avez inscrit les appareils sur la plateforme MDM, vous pouvez commencer à configurer les politiques d'utilisation des appareils Windows 10 à des fins professionnelles.

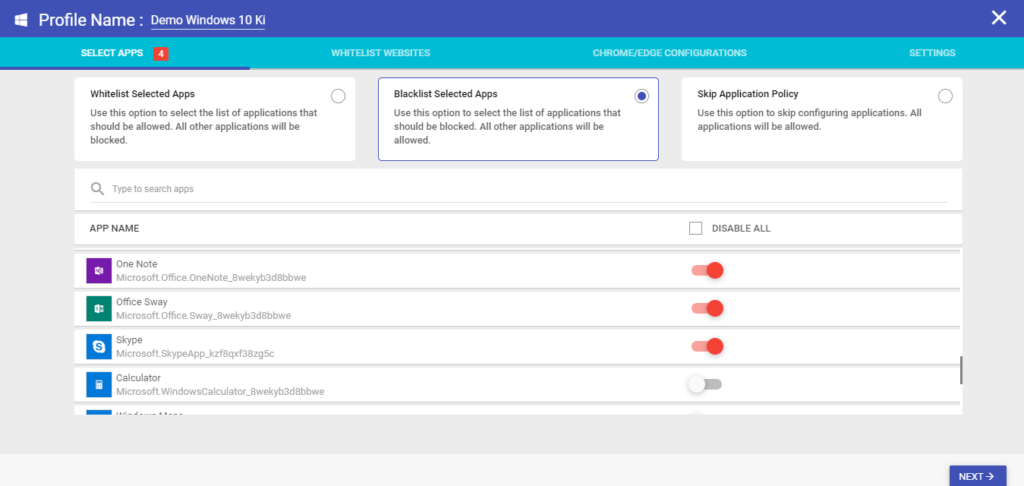

Étape 2 : Définition du profil/de la politique du périphérique

Accédez à la section Gestion des appareils du tableau de bord. Créez un profil ou modifiez le profil de périphérique existant qui doit être appliqué aux PC BYO. Permet aux applications et sites Web sur liste blanche accessible sur l'appareil.

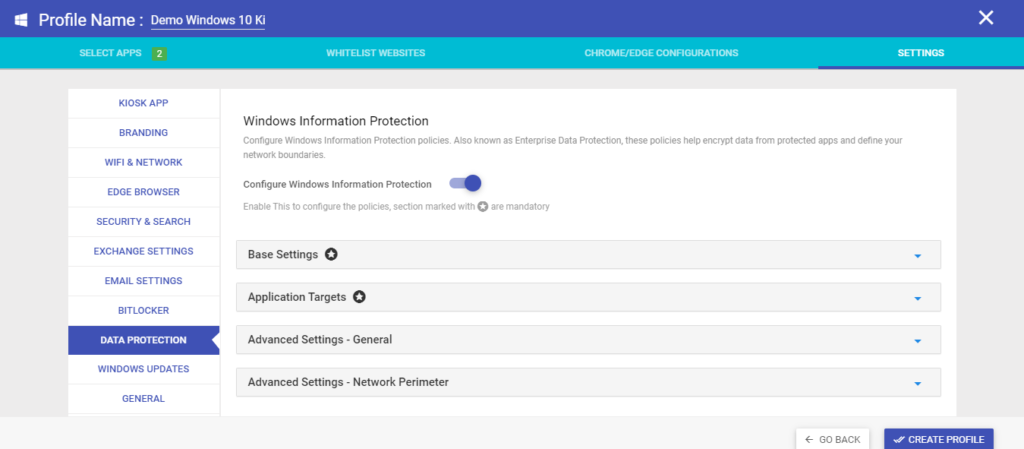

Étape 3 : Créer une stratégie de protection des informations Windows (WIP)

Dans la section des paramètres, vous pouvez activer la protection des informations Windows. Si vous ignorez les paramètres, vous ne pouvez pas les appliquer sur les appareils BYOD. Jetons un coup d'œil aux paramètres détaillés disponibles pour activer le mode WIP.

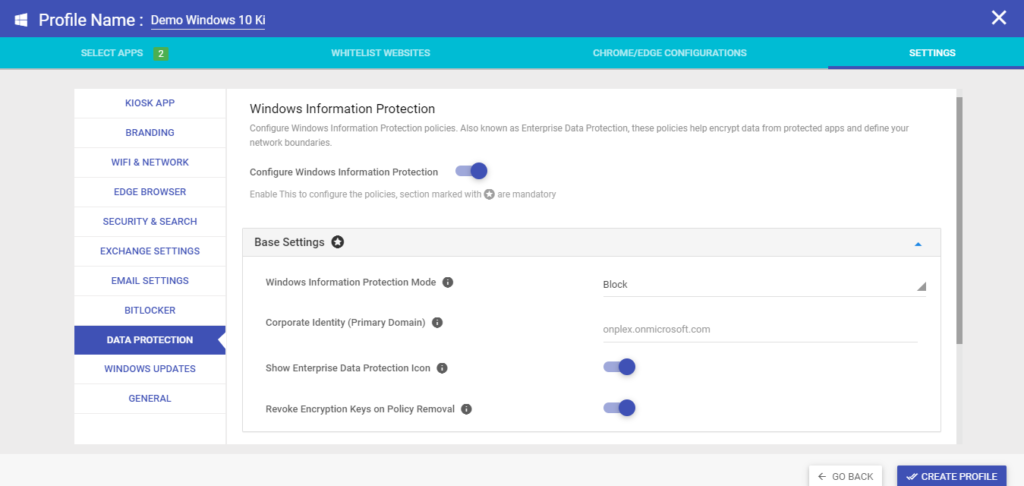

- Paramètres de base

La configuration de ces paramètres est obligatoire.

1.1 Vous pouvez sélectionner le niveau de protection du mode de protection des informations Windows.

- Lorsque vous le désactivez, la copie des données est autorisée entre les applications gérées et non gérées.

- Dans le paramètre Autoriser et enregistrer les actions, les actions de copie sont enregistrées. Ces données peuvent être obtenues à partir des journaux d'audit WIP

- Dans le paramètre Autoriser les remplacements et les actions de journalisation, les utilisateurs reçoivent simplement un avertissement lors de la copie des données et l'utilisateur peut remplacer les paramètres.

- Pour une protection complète des données d'entreprise, il est recommandé de sélectionner le paramètre de blocage, qui empêche toute copie de données entre des applications protégées et non protégées.

1.2 Définir l'identité d'entreprise qui est le domaine principal - les données en mouvement à partir de ce domaine seront toujours cryptées à l'aide du système de fichiers de cryptage (EFS) fourni par Windows.

1.3 Vous pouvez choisir de masquer ou d'afficher l'icône de la mallette WIP qui apparaîtra sur les applications et les fichiers de données protégés. Si les employés ont besoin de savoir comment vérifier si la protection des informations Windows est activée pour un fichier/une application particulière, ils peuvent consulter l'icône porte-documents dans le coin supérieur droit.

1.4 L'activation de ce paramètre rendra les fichiers de données d'entreprise lisibles lorsque l'adresse IP est désactivée sur les appareils ou que les appareils ne sont plus inscrits dans Scalefusion MDM.

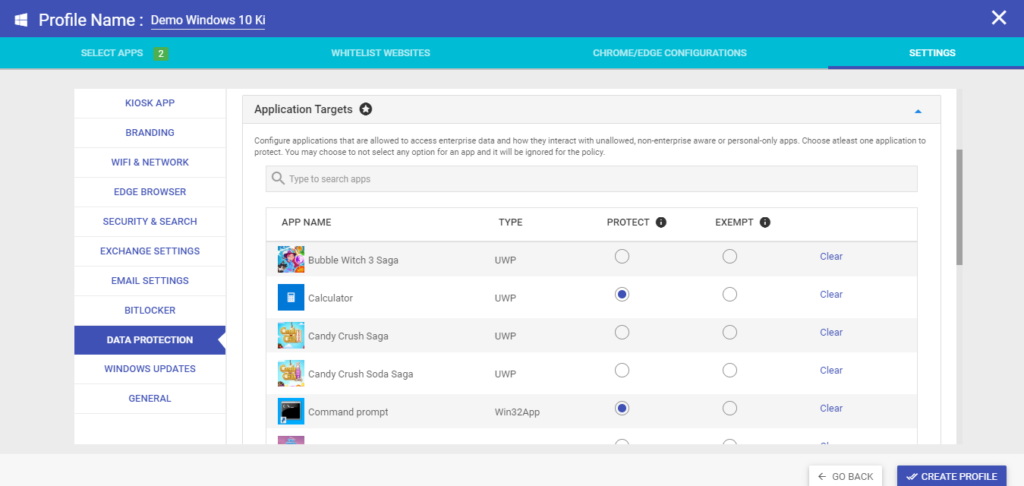

- Paramètres cibles de l'application :

Ce sont également des paramètres obligatoires.

2.1 Ici, sélectionnez les applications UWP ou Win32 autorisées à accéder aux données de l'entreprise. Choisissez les données dont les applications sont protégées et celles qui en sont exemptées. Vous devez sélectionner au moins une application. Par exemple, si vous souhaitez activer WIP pour le navigateur Chrome, vous pouvez sélectionner le navigateur Chrome dans la liste des applications.

2.2 Si vous sélectionnez l'option de protection pour n'importe quelle application, celle-ci pourra accéder aux données de l'entreprise tout en respectant les politiques de cryptage/marquage automatique. Les données en mouvement à partir de ces applications, les fichiers téléchargés à partir de ces applications seront cryptés sur le disque.

2.3 L'option d'exemption convient aux applications qui ne sont pas compatibles avec WIP mais qui doivent néanmoins avoir accès aux données de l'entreprise. Si vous sélectionnez cette option, l'application aura accès aux données de l'entreprise mais les données ne seront pas cryptées et peuvent provoquer des fuites.

Nous vous recommandons de protéger toutes les applications pour la sécurité des données d'entreprise. Si l'une des applications n'est pas en mesure de gérer les fichiers de données d'entreprise, nous vous recommandons de sélectionner les paramètres exemptés au lieu de les effacer.

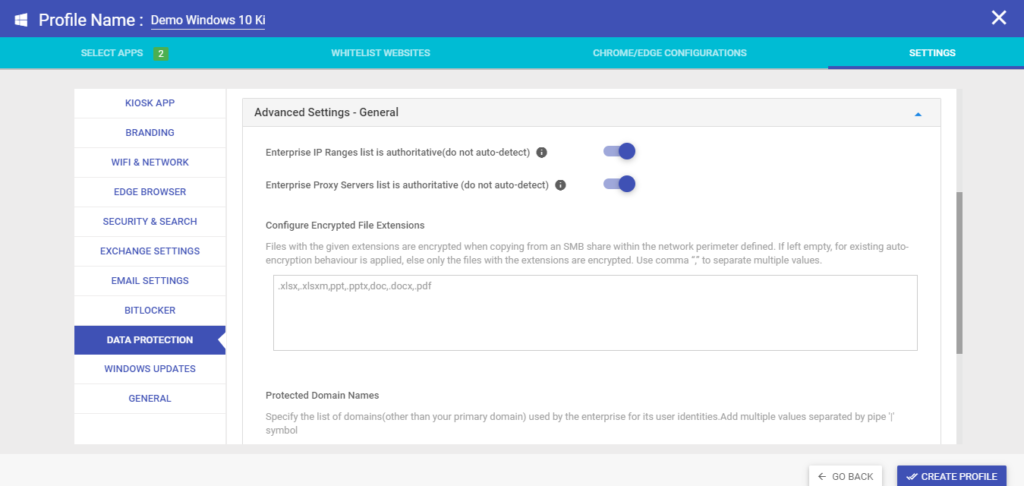

- Paramètres avancés : Général

La liste des serveurs proxy d'entreprise 3.1 fait autorité (ne détecte pas automatiquement) : si vous activez ce paramètre, les utilisateurs peuvent ignorer la détection automatique Windows des serveurs proxy.

3.2 La liste des plages IP d'entreprise fait autorité (ne pas détecter automatiquement : après avoir activé ce paramètre, les utilisateurs peuvent ignorer la détection automatique des plages IP par Windows.

3.3 Extensions de fichiers cryptés : définissez les extensions de fichiers qui doivent toujours être cryptées. Si aucune extension de fichier n'est définie, le cryptage automatique sera activé. Vous pouvez ajouter plusieurs types d'extension de fichier à l'aide d'une virgule.

Par exemple, si vous n'avez pas besoin de chiffrer un type de fichier vidéo sur l'appareil, celui-ci sera toujours exempté du chiffrement.

3.4 Noms de domaine protégés : Sélectionnez et ajoutez la liste des domaines autres que votre domaine principal pour lesquels le cryptage sera automatisé. Il peut s'agir de vos domaines de messagerie, etc. Vous pouvez ajouter plusieurs domaines séparés par le symbole de la barre verticale.

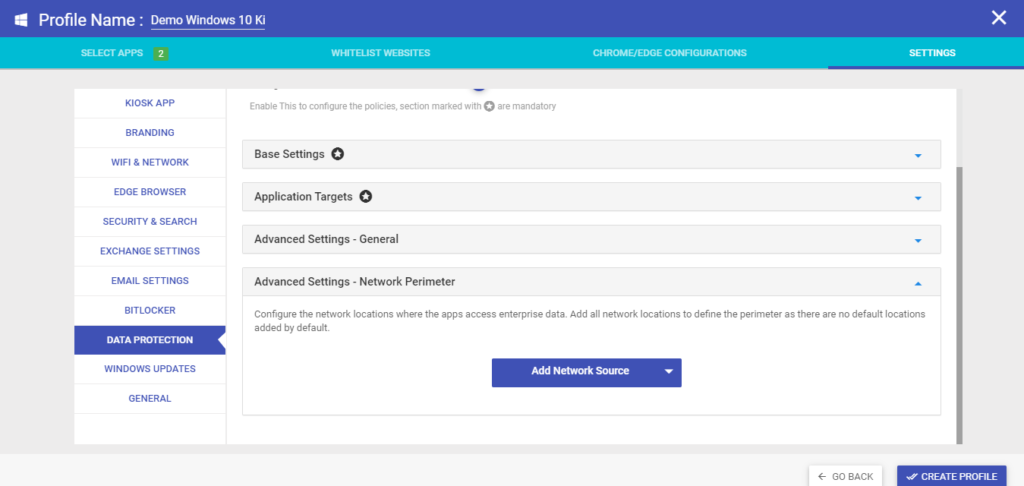

- Paramètres avancés : périmètre réseau

Choisissez où les applications protégées peuvent accéder aux données de l'entreprise. Sélectionnez l'emplacement du réseau d'entreprise, ajoutez des sources réseau pour le cryptage. Pour les salariés travaillant à distance, il est recommandé de spécifier toutes les sources réseau. La protection des informations Windows empêche les connexions Internet non identifiables d'accéder aux données de l'entreprise via ces paramètres.

4.1 Ressources cloud d'entreprise : sélectionnez les ressources cloud qui doivent être traitées comme protégées.

4.2 Domaines protégés d'entreprise : sélectionnez les noms DNS formant votre réseau d'entreprise. Cela aidera à définir le périmètre du réseau ainsi que les plages IP.

4.3 Plages IP d'entreprise : ajoutez les plages IP pour le réseau d'entreprise. Vous pouvez ajouter plusieurs valeurs.

4.4 Serveurs proxy internes : spécifiez le proxy à l'aide duquel le trafic vers le cloud de l'entreprise doit être acheminé.

4.5 Serveurs proxy externes : ajoutez la liste de vos serveurs proxy externes via lesquels le trafic doit être autorisé et protégé.

4.6 Sources neutres : ajoutez les points de terminaison de redirection authentifiés pour votre entreprise.

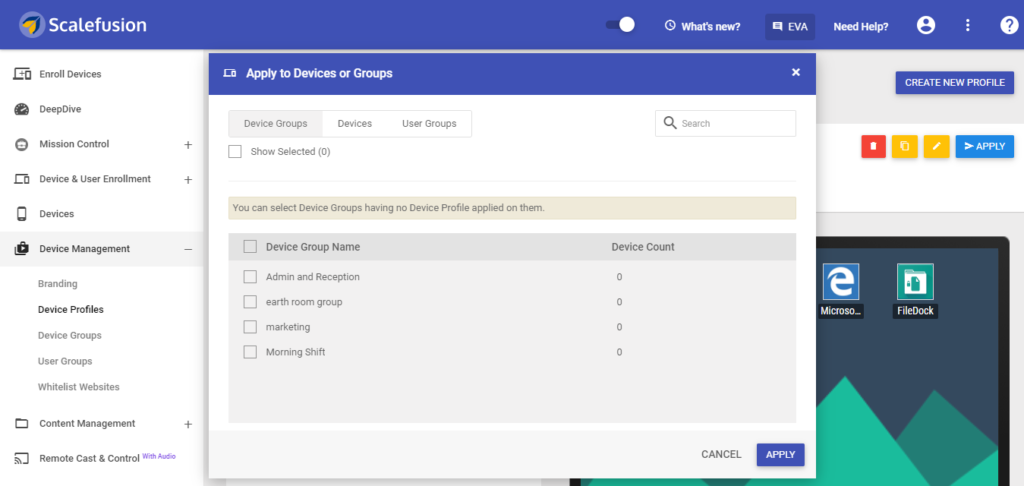

Étape 4 : Mettre à jour le profil

Enregistrez les paramètres de profil et appliquez-les à l'appareil. Tous les appareils dotés de cette stratégie seront désormais activés avec ces paramètres pour WIP. Vous pouvez appliquer le profil à un appareil ou à un groupe d'appareils.

Si vous souhaitez savoir comment vérifier l'état de la protection des informations Windows, vous pouvez simplement visiter le profil sur le tableau de bord Scalefusion et voir quels profils l'ont activé.

Limites de la protection des informations Windows (WIP)

Il est important de peser les avantages et les inconvénients de la protection des informations Windows (WIP) avant de configurer les paramètres au niveau de l'entreprise. Bien que WIP soit l'une des fonctionnalités clés de sécurité des données offertes par Windows 10, il existe quelques limitations de WIP telles que :

- Une fois définie, l’identité d’entreprise principale ne peut pas être modifiée.

- Les données d'entreprise contenues dans les clés USB devront peut-être être liées aux appareils protégés en fonction de la configuration du client de protection des informations Azure pour Windows (Azure RMS) pour le chiffrement.

- L'accès direct est incompatible avec WIP

- Le paramètre de stratégie de groupe NetworkIsolation peut remplacer les paramètres de stratégie MDM WIP.

- Si Cortana (assistance virtuelle Windows 10) est ajoutée en tant qu'application protégée, cela peut toujours provoquer une fuite de données.

- WIP fonctionne mieux pour un utilisateur par appareil. Pour plusieurs paramètres utilisateur, le deuxième utilisateur peut rencontrer des problèmes de compatibilité des applications.

- Les fichiers d'installation d'application téléchargés à partir du réseau d'entreprise peuvent ne pas fonctionner comme prévu.

- Les dossiers avec mise en cache côté client ne sont pas protégés par WIP

- Le protocole RDP (Remote Desktop Protocol) peut être utilisé pour se connecter à un appareil géré par WIP.

- Le téléchargement d'un fichier d'entreprise vers un emplacement personnel à l'aide de Microsoft Edge ou d'Internet Explorer n'est pas possible.

- Le système de fichiers résilient (ReFS) n'est pas pris en charge par WIP.

- Les pages Web utilisant des contrôles ActiveX ne sont pas protégées par WIP.

- Les dossiers dont l'option MakeFolderAvailableOfflineDisabled est définie sur False ne sont pas protégés par WIP.

- Les fichiers du répertoire Windows ne peuvent pas être chiffrés

- Les fichiers de données hors ligne Microsoft Office Outlook ne sont pas protégés par WIP

- Sans inscription MDM, seules les applications éclairées peuvent être gérées sous WIP. Par conséquent, il est recommandé d’utiliser WIP en combinaison avec Scalefusion MDM.

Scalefusion MDM permet le cryptage et la protection des données d'entreprise en utilisant la combinaison de paramètres de contrôle d'accès, WIP et Bitlocker.

Protection des informations Windows par rapport à Azure Information Protection (WIP par rapport à AIP)

Nous avons discuté de la liste des fonctionnalités et des paramètres de sécurité du Politique MDM Windows, en particulier le conteneur Work In Progress (WIP). Azure Information Protection (AIP), anciennement connu sous le nom d'Azure RMS, est également une fonctionnalité introduite par Windows 10 pour empêcher les fuites de données d'entreprise.

Mais il existe une différence entre Windows Information Protection et Azure Information Protection.

Azure Information Protection AIP est un ensemble de paramètres basés sur le cloud qui permet aux administrateurs informatiques d'étiqueter, de classer et de sécuriser les documents et les messages pour les appareils sur site qui font partie d'Office 365 AD.

Bien que les documents et les messages puissent être protégés à l'aide des applications Office Web et de bureau sur Office 365, AD RMS aide à sécuriser les documents et les messages en tirant parti des capacités du matériel sur site.

La plus grande différence entre WIP et AIP est qu'ils ne peuvent pas résoudre le problème de cryptage des données des appareils mixtes ou BYOD. Dans AIP, l'ensemble des données et les applications sont cryptées, tandis que dans WIP, seules les applications sélectionnées (applications d'entreprise) et les données en mouvement via celles-ci sont cryptées.

Dans WIP, les données professionnelles sont automatiquement cryptées après avoir défini les paramètres du profil. En outre, WIP balise les données en fonction de leur source et toutes les données provenant des sources de données de l'entreprise sont cryptées. Cela permet aux employés, qui sont les propriétaires d'appareils, d'avoir un contrôle total sur leurs données personnelles telles que les fichiers et les applications.

Une autre différence majeure entre AIP et WIP est que WIP a besoin d'un Solution MDM pour la définition de stratégies et fonctionne uniquement sur Windows 10 Anniversary Edition ou version ultérieure.

Résumé

Ce guide complet sur la protection des informations Windows peut aider les équipes informatiques de l'entreprise à exploiter les paramètres WIP pour protéger facilement les données de l'entreprise. Échellefusion MDM.

Scalefusion MDM pour Windows 10 dispose d'une large gamme de fonctionnalités de sécurité et de paramètres de contrôle d'accès qui facilitent le travail sur les PC BYO pour les employés, augmentant ainsi leur productivité tout en simplifiant la gestion pour les équipes informatiques.

FAQ

1. Quels sont les avantages de la protection des informations Microsoft Windows ?

Microsoft Windows Information Protection (WIP) offre une sécurité robuste des données en chiffrant et en classant les informations sensibles. Il permet aux organisations de contrôler l'accès aux données, d'empêcher les fuites de données et de garantir la conformité aux réglementations. WIP protège les données confidentielles, améliore la productivité et atténue les risques d'accès non autorisé ou de violations de données.

2. Comment activer la protection des informations Windows ?

Pour activer la protection des informations Windows, accédez à Paramètres > Mise à jour et sécurité > Sécurité Windows > Protection contre les virus et les menaces. Cliquez sur « Gérer les paramètres » sous « Paramètres de protection contre les virus et les menaces » et activez « Bloquer les comportements suspects ».

3. Quels sont les avantages de la protection des informations Windows (WIP) ?

La protection des informations Windows (WIP) offre plusieurs avantages, notamment la protection des données par le cryptage des informations sensibles, la séparation des données personnelles et professionnelles, le contrôle de l'accès des applications aux données de l'entreprise et l'application flexible des politiques pour éviter les fuites de données, améliorant ainsi les mesures globales de sécurité et de conformité au sein des organisations. .

4. Comment fonctionne l'en-cours ?

La protection des informations Windows (WIP) permet de protéger les données sensibles en séparant les informations personnelles et professionnelles. Il classe et crypte les données en fonction de la politique, garantissant que seuls les utilisateurs et applications autorisés peuvent accéder aux données de l'entreprise. Il offre une protection transparente sur tous les appareils et s'intègre aux solutions MDM pour la gestion.

5. Comment utiliser la protection des informations Windows ?

Pour utiliser la protection des informations Windows, assurez-vous d’abord qu’elle est activée dans vos paramètres Windows. Ensuite, définissez les politiques de protection des données de votre organisation. Une fois configuré, WIP applique automatiquement ces politiques pour protéger les données sensibles sur les appareils Windows, contribuant ainsi à prévenir les fuites de données et les accès non autorisés.