Windows a terminé 2023 avec un taux de 72.79 %1 part du marché mondial des systèmes d’exploitation de bureau. Au fil des années de son évolution, Windows a répondu aux diverses exigences technologiques des organisations. La gestion des ordinateurs de bureau ou des ordinateurs portables est l'une de ces facettes que Windows a abordées au fil des ans. L'une de ces fonctionnalités natives de Windows est la stratégie de groupe. La stratégie de groupe permet aux organisations de contrôler les comptes d'utilisateurs et les applications sur les appareils Windows.

Ce blog porte sur la connaissance et la compréhension de la stratégie de groupe et sur la façon dont elle peut gérer les appareils Windows. Nous mettrons également en lumière une perspective plus approfondie de la gestion des appareils Windows à l'aide d'un Solution de gestion unifiée des points de terminaison (UEM).

Qu'est-ce que la stratégie de groupe ou l'objet de stratégie de groupe (GPO) ?

La stratégie de groupe est un composant de la série de systèmes d'exploitation Microsoft Windows NT (tels que Windows 7, Windows 8.1, Windows 10, Windows 11 et Windows Server 2003+), régissant les paramètres opérationnels des comptes d'utilisateur et d'ordinateur. La stratégie de groupe offre un contrôle et une configuration centralisés des systèmes d'exploitation, des applications et des préférences utilisateur au sein d'un Active Directory (AD) cadre. Chaque configuration définie dans la stratégie de groupe est appelée objet de stratégie de groupe (GPO). La stratégie de groupe locale (LGPO ou LocalGPO) est une variante de la stratégie de groupe qui facilite la gestion des objets de stratégie de groupe sur des ordinateurs autonomes sans avoir besoin d'Active Directory.

Les fonctions de stratégie de groupe s'apparentent à une série de commandes que les administrateurs informatiques peuvent déployer sur les utilisateurs et les ordinateurs des domaines AD. Il exploite AD pour gérer et réguler les configurations du système, y compris les paramètres de compte, le fond d'écran de l'appareil et les préférences du panneau de configuration, entre autres. Ces directives peuvent être distribuées à distance sur de nombreux appareils au sein des domaines AD de l'organisation.

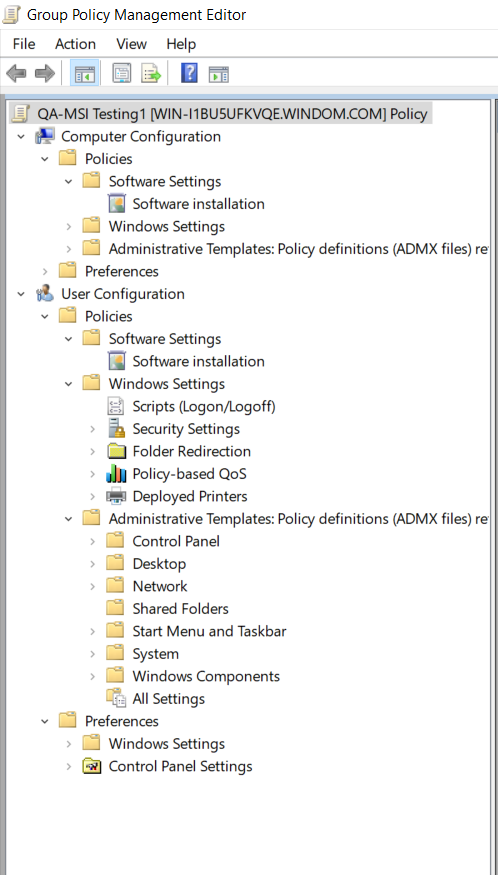

Comment gérer les appareils Windows à l'aide de la console de gestion des stratégies de groupe (GPMC)

La console de gestion des stratégies de groupe (GPMC) constitue un outil d'administration complet utilisé par les administrateurs pour exécuter un large éventail de tâches de gestion des stratégies de groupe. GPMC fait partie du package AD Domain Services (AD DS). La console de gestion des stratégies de groupe (GPMC) sert de plate-forme permettant la configuration et l'application d'objets de stratégie de groupe (GPO) aux unités organisationnelles (UO). Les GPO encapsulent les directives utilisées pour effectuer des modifications sur les points de terminaison des appareils au sein des unités d’organisation.

Gestion des appareils Windows à l'aide de la console de gestion des stratégies de groupe (GPMC), les administrateurs peuvent utiliser la console pour créer, modifier et appliquer des stratégies de groupe sur le réseau. En naviguant dans l'interface GPMC, les administrateurs peuvent configurer les paramètres et les restrictions pour régir le comportement des utilisateurs et des ordinateurs, garantissant ainsi un fonctionnement cohérent et sécurisé au sein de l'environnement de l'organisation.

Comment modifier les paramètres de stratégie de groupe

Pour modifier les paramètres de stratégie de groupe, les administrateurs peuvent utiliser la console de gestion des stratégies de groupe (GPMC) sur un serveur Windows. Ils commencent par ouvrir la GPMC, accèdent à l'objet de stratégie de groupe (GPO) souhaité qu'ils souhaitent modifier, puis cliquent dessus avec le bouton droit pour modifier la stratégie de groupe. Dans l'éditeur de gestion des stratégies de groupe, les administrateurs peuvent explorer diverses catégories de stratégies, telles que la configuration de l'ordinateur ou la configuration utilisateur, et ajuster des paramètres spécifiques en fonction des exigences de l'organisation.

Une fois les modifications apportées, les administrateurs enregistrent les modifications et la stratégie de groupe les propage aux appareils applicables au sein du réseau.

A lire également: Qu'est-ce que la politique MDM de Windows

Vous recherchez des fonctionnalités améliorées de gestion des appareils Windows ? Pensez UEM !

Il ne fait aucun doute sur les avantages et les capacités de la stratégie de groupe et des GPO. Ils constituent depuis longtemps la pierre angulaire de la gestion des appareils pour les organisations utilisant des systèmes Windows. La stratégie de groupe offre aux administrateurs informatiques un moyen centralisé de configurer les paramètres et de gérer les comptes d'utilisateurs au sein d'un domaine Windows.

Cependant, son efficacité est légèrement limitée, compte tenu des lieux de travail modernes et des environnements informatiques hétérogènes.

Dépendance à la plate-forme : La stratégie de groupe Windows s'adresse principalement aux appareils Windows, laissant les organisations avec un mélange de systèmes d'exploitation, notamment macOS, iOS, Android et Linux, avec des solutions de gestion disparates.

Complexité et évolutivité : La gestion des objets de stratégie de groupe (GPO) dans un environnement à grande échelle peut devenir lourde et complexe, entraînant des problèmes d'évolutivité et des frais administratifs.

Inflexibilité pour les environnements de travail modernes : Avec la montée de travail à distance et la prolifération des appareils mobiles, la nature rigide de la stratégie de groupe ne parvient pas à assurer une gestion transparente sur les différents points de terminaison et emplacements.

Les limitations mentionnées ci-dessus peuvent obliger les organisations à rechercher des options pouvant fournir une approche plus globale avec des capacités améliorées de gestion des appareils Windows. L'une des options les plus importantes et les plus puissantes dans ce cas est UEM ou gestion unifiée des points de terminaison.

Principales fonctionnalités d'UEM pour Windows

Inscription et provisionnement des appareils

Simplifier le processus d'inscription et le provisionnement des appareils Windows est essentiel pour une intégration efficace des appareils et une gestion du cycle de vie. Les solutions UEM offrent une inscription automatisée, permettant aux utilisateurs d'auto-inscrire leurs appareils ou permettant une inscription groupée pour les appareils appartenant à l'entreprise. Il existe également des options prêtes à l'emploi ainsi qu'une compatibilité avec Pilote automatique Windows. L'inscription automatique accélère les délais de déploiement et garantit des configurations d'appareils standardisées dès le départ.

Gestion et configuration des politiques

Les solutions UEM offrent des informations granulaires gestion des politiques capacités adaptées aux appareils Windows. Les administrateurs peuvent configurer de manière centralisée les paramètres liés à la sécurité, à la connectivité réseau, aux restrictions des appareils et à la gestion des applications. Cela garantit la cohérence entre les points de terminaison Windows et simplifie les tâches d'administration.

Déploiement et gestion d'applications

Le logiciel UEM facilite le déploiement et la gestion transparents des applications sur les appareils Windows. Les administrateurs peuvent distribuer des applications et les gérer à distance, y compris les mises à jour des applications. Gestion d'application Cette fonctionnalité garantit que les utilisateurs ont accès aux derniers outils de productivité sans interruption. Avec une solution UEM, les administrateurs peuvent également autoriser ou bloquer des applications en fonction des exigences de l'organisation et de l'utilisateur final.

Contrôles de sécurité et conformité

Les solutions UEM renforcent la sécurité des appareils Windows en appliquant des politiques de sécurité, telles que le chiffrement, les exigences en matière de mot de passe et l'authentification des appareils (BitLocker). De plus, des fonctionnalités telles que l'effacement et le verrouillage à distance et le suivi de localisation aident à atténuer le risque de violation de données en cas de perte ou de vol d'appareil. Les capacités de surveillance de la conformité des appareils et de reporting aident les organisations à répondre aux exigences réglementaires et à maintenir des pistes d'audit.

Gestion des correctifs et mises à jour logicielles

Garder les appareils Windows à jour avec les derniers correctifs et mises à jour logicielles est essentiel pour éliminer les vulnérabilités de sécurité. Les solutions UEM automatisent gestion des correctifs processus, garantissant un déploiement rapide des mises à jour sur tous les points de terminaison Windows gérés. Cela réduit le risque de failles de sécurité provenant de vulnérabilités logicielles non corrigées.

Dépannage et assistance à distance

Les solutions UEM offrent un dépannage à distance simplifié et une prise en charge des appareils Windows, ainsi que surveillance en temps réel capacités. Les administrateurs informatiques peuvent résoudre les problèmes, résoudre les problèmes techniques et fournir une assistance aux utilisateurs finaux sans intervention physique, minimisant ainsi les temps d'arrêt et optimisant la productivité.

Rapport et Analyse

Le logiciel UEM fournit des informations complètes rapports et des capacités d'analyse pour obtenir des informations sur les performances des appareils, l'état de conformité et l'état de sécurité. Un tableau de bord unifié (avec alertes de notification) permet aux administrateurs informatiques d'identifier de manière proactive les tendances, les anomalies et les menaces de sécurité potentielles, facilitant ainsi la prise de décision éclairée et les stratégies d'atténuation des risques.

Étendez la portée de la gestion des appareils Windows avec Scalefusion

Bien que la stratégie de groupe soit un excellent moyen de contrôler les appareils Windows, elle présente ses propres limites lorsque le parc d'appareils est important et dispersé. Une solution UEM comme Scalefusion surmonte ces limitations avec un ensemble de fonctionnalités beaucoup plus complet. À mesure que les lieux de travail évoluent, les organisations doivent adopter et mettre à jour leur pile technologique pour créer un environnement de gestion des appareils ou des points de terminaison moderne et innovant.

Planifiez une démo avec nous pour explorer les possibilités infinies et la portée de Scalefusion UEM. Commencez votre Essai gratuit 14-day dès aujourd'hui !