Microsoft Defender erweist sich als die Schutzkomponente der nächsten Generation für Windows-Geräte. Das erstklassige signaturbasierte Antimalwaresystem identifiziert potenzielle Malware auf den Windows-Geräten, um die kritischen Vermögenswerte der Endbenutzer zu schützen. Windows Defender scannt und erkennt die aktuelle Spyware und jede potenzielle Malware mit ihren im System vorhandenen Formen. Es ermöglicht IT-Administratoren dann auch, die Bedrohung mit allen signaturbasierten Informationen darüber, was diese Malware auf dem System angerichtet haben könnte und wie hoch der Schaden ist, den sie verursacht haben könnte, an Microsoft zu melden.

Lassen Sie uns mit diesem Gedanken untersuchen, was genau Windows Defender ist und welche Eigenschaften es in einem Windows-System hat. Außerdem werden wir uns Schritt für Schritt mit dem Prozess befassen, wie ein Benutzer den Windows Defender über Scalefusion MDM auf verwalteten Geräten konfigurieren kann.

Was sind Windows Defender-Richtlinien?

Windows Defender, auch bekannt als Windows Defender Antivirus und Microsoft AntiSpyware, ist eine Anti-Malware-Komponente von Microsoft Windows und eine Softwareanwendung, die Malware erkennt und verhindert, dass sie das System angreift. Windows Defender bietet Echtzeitanalyse und Schutz von Windows-Systemen und -Geräten vor Software mit Malware-Bedrohungen und Viren sowie Spyware in E-Mails, Anwendungen, der Cloud und im Internet.

Die frühen Versionen von Windows Defender wurden als herunterladbares kostenloses Anti-Spyware-Programm veröffentlicht, haben sich jedoch mittlerweile in fast allen Windows-Versionen zu einer vollwertigen Antiviren-Softwareanwendung entwickelt. Der Zweck von Windows Defender besteht darin, den unbefugten Zugriff von Malware einzuschränken, indem er diese erkennt und das System mit unerwünschter Software schützt.

Verwendung und Anwendung von Windows Defender-Richtlinien

Bis die Version von Windows 8 auf den Markt kam, beschränkte sich die Rolle von Window Defender ausschließlich auf den Schutz des Windows-Systems vor Spyware. Mit den späteren Upgrades wird es auf die Erkennung von Echtzeit-Sicherheitsagenten erweitert, die ständig den allgemeinen Bereich von Windows-Systemen und alle Änderungen überwachen, die möglicherweise aufgrund aktiver Spyware vorgenommen wurden. Eine integrierte Funktion von Microsoft SpyNet wurde auch von Windows Defender bereitgestellt, die es Windows-Benutzern ermöglichte, sich direkt an das Microsoft-Team über die wahrscheinlich in ihrem System vorhandene Spyware zu melden.

Lassen Sie uns die Funktionen und Anwendungen der Windows Defender-Richtlinien im Folgenden im Detail erkunden:

1. Echtzeitschutz

Dabei kann der Windows-Benutzer die Einstellungen des Echtzeitschutzes in den Windows Defender-Richtlinien konfigurieren. In der neuesten Windows-Version, wie z. B. Windows 10, kann der Benutzer nach Bedarf auch nach der Installation eines Antivirenprogramms einen regelmäßigen Scan einrichten. Außerdem ermöglicht der Windows Defender die Funktionalität von „Block at First Sight“, wobei das System die verwendet Fähigkeit des maschinellen Lernens um zu erkennen, ob die Dateien bösartig sind oder nicht.

2. Webbrowser-Integration

Durch die Aktivierung der Integrationen in Internet Explorer und Microsoft Edge scannt Windows Defender die Datei, um böswillige Bedrohungen in Dateien und Software zu erkennen, sobald diese versehentlich heruntergeladen werden. Windows Defender fungiert durch Hinzufügen einer Erweiterung auch als Integration für Google Chrome, der Schutz erfolgt jedoch in Verbindung mit Google sicheres Surfen.

3. Anwendungsschutz

Application Guard ist eine exklusive Funktion von Windows Defender Application Guard, die erstmals in Microsoft Edge eingeführt wurde und es ihnen ermöglicht, ihre aktuelle Browsersitzung durch Sandboxing im System zu sichern. Durch Sandboxing der Sitzung wird das Eindringen von Malware oder Bedrohungen verhindert, die zu einer Bedrohung werden können Mögliche Gefahr wird im Browser erkannt und gemeldet. Mit den aktuellen Upgrades ist der Application Guard nun auch für Google Chrome und Mozilla Firefox mit den gleichen Schutzfunktionen verfügbar.

4. Kontrollierter Ordnerzugriff

Der kontrollierte Ordnerzugriff ist eines der wichtigsten Funktionsupdates, das von Microsoft veröffentlicht wurde, um das Fenster benutzerkritische Benutzerdateien und -anwendungen zu schützen und es vor der ständig wachsenden Bedrohung durch Ransomware zu schützen. Der kontrollierte Ordnerzugriff sichert die Dateien und Ordner, indem er die Windows-Benutzer jedes Mal benachrichtigt, wenn ein Programm versucht, auf diese Assets zuzugreifen. Bis der Benutzer die Berechtigungsentscheidung fordert, wird der Zugriff blockiert. Das Popup der Benutzerkontensteuerung wird den Benutzern von Windows als Warnton angezeigt und ermöglicht ihnen die Entscheidung, ob der Zugriff auf Dateien und Ordner legitim und sicher ist.

Wie konfiguriere ich Windows Defender-Richtlinien mit Scalefusion?

Die Konfiguration und das Pushen verschiedener Windows Defender-Richtlinien wurden jetzt mithilfe von Scalefusion für IT-Administratoren optimiert Windows MDM-Lösung auf ihren verwalteten Geräten. Sehen wir uns unten die Schritt-für-Schritt-Konfiguration der Windows Defender-Richtlinien mithilfe von Scalefusion an.

Voraussetzungen Meilensteinprüfung:

- Stellen Sie sicher, dass auf Ihrem Gerät Windows 10 Version 1809 und höher installiert ist, da die Windows Defender-Richtlinien nur auf den Editionen Windows Pro, Business, Enterprise und Education funktionieren.

- Ihr Gerät ist bei Scalefusion registriert. Wenn nicht, melden Sie sich bitte an hier zuerst.

Schritt 1

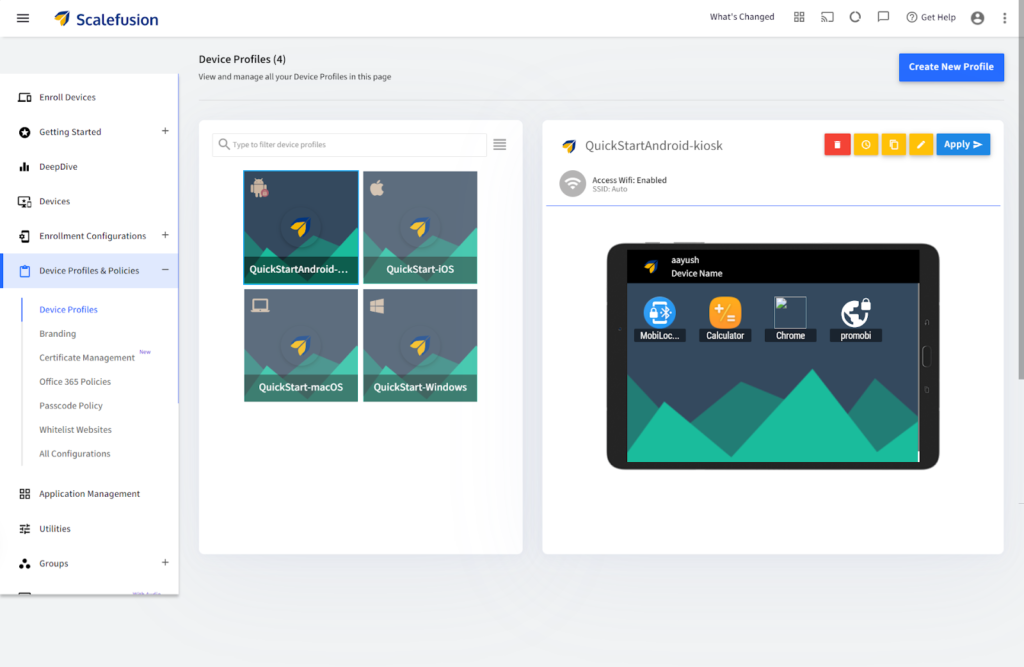

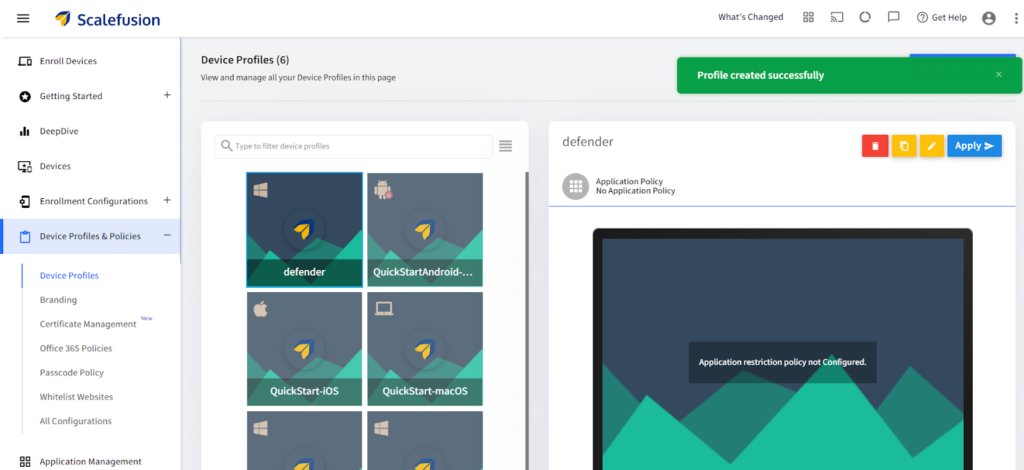

Melden Sie sich nach der Registrierung des Geräts beim Scalefusion-Dashboard an. Navigieren Sie zum Funktionsmenü auf der linken Seite des Dashboards und klicken Sie auf Geräteprofile und Richtlinien.

Schritt 2

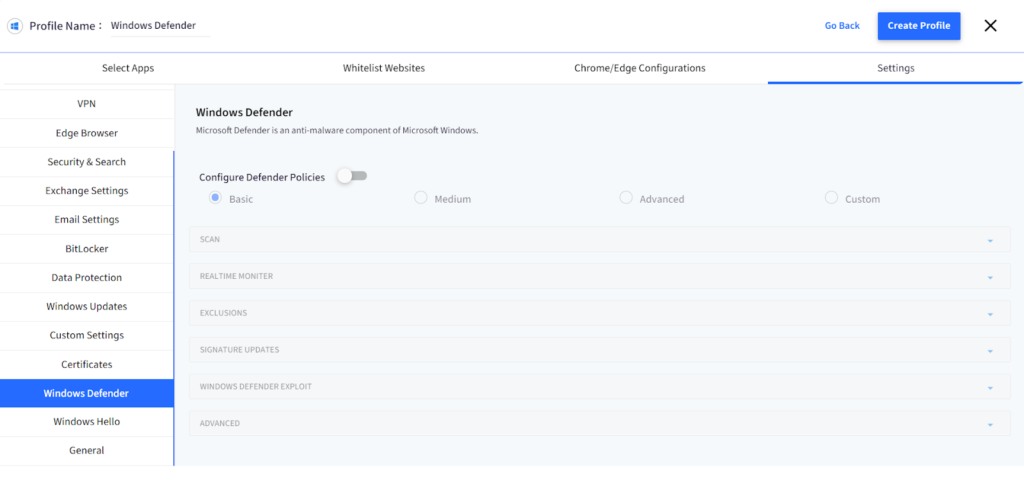

Sie können je nach den voreingestellten Einstellungen des Geräts wählen, ob Sie im Abschnitt „Windows-Geräteprofil“ ein völlig neues Windows-Geräteprofil bearbeiten oder erstellen möchten. Sobald die Geräteprofile festgelegt sind, klicken Sie auf die Einstellungen in der Menüleiste oben rechts und dann auf die Windows Defender-Abschnitte, um nun die Defender-Richtlinien zu konfigurieren.

Schritt 3

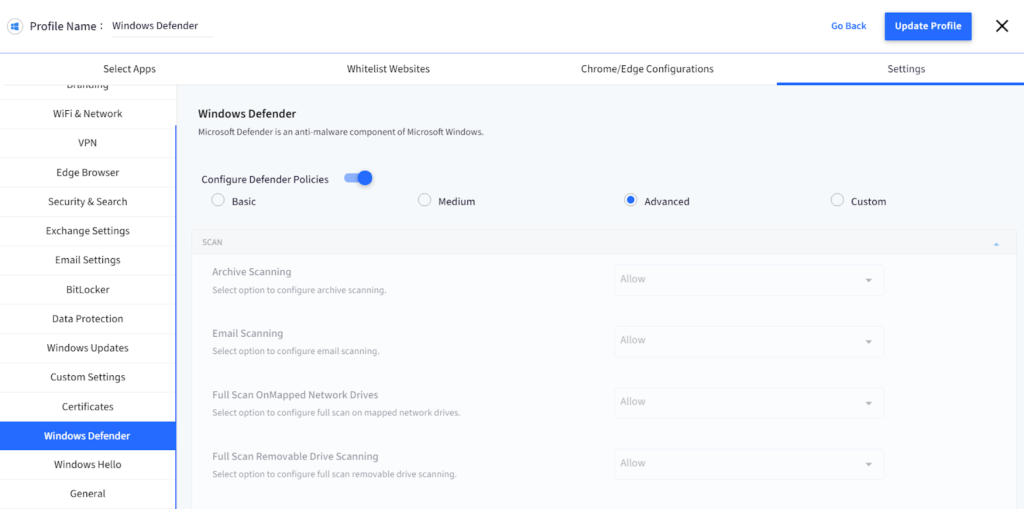

Um nun die Defender-Richtlinien zu konfigurieren, müssen Sie die Konfiguration der Defender-Richtlinien auf „EIN“ schalten, damit Sie die verschiedenen Einstellungsoptionen auswählen können, um entsprechend Ihren Anforderungen zu navigieren. Sie können die verwalteten Geräte auch auffordern und die Benutzer darüber informieren, dass die Richtlinien von ihrer Seite aus konfiguriert werden müssen.

Schritt 4

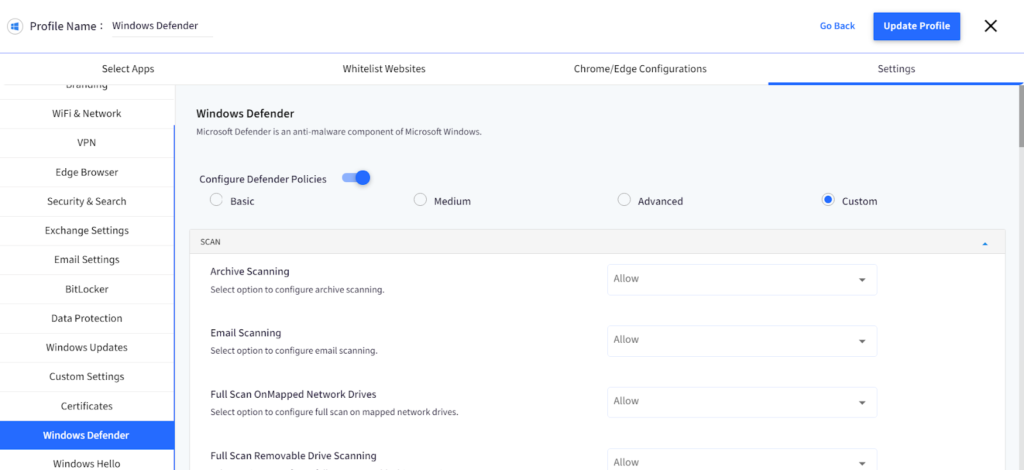

Jetzt finden Sie vier Basisoptionen, sobald Sie im vorherigen Schritt die Option „EIN“ aktivieren. Diese Optionen sind „Einfach“, „Mittel“, „Erweitert“ und „Benutzerdefiniert“. Von diesen Richtlinien finden Sie die im Dashboard vorkonfigurierten Richtlinien „Basic“, „Medium“ und „Advanced“, die Sie bei der Überprüfung neu konfigurieren oder beliebige Basisoptionen auswählen und die Profile mit den Änderungen aktualisieren können, um sie auf den verwalteten Geräten weiter durchzusetzen. Eine benutzerdefinierte Basisoption ist eine anpassbare Option unter allen, die Sie gemäß Ihrem Einstellungsrahmen und Ihren Standardanforderungen konfigurieren können.

Schritt 5

Nachdem Sie die Einstellungen und Vortexte entsprechend Ihren Anforderungen an die Windows Defender-Richtlinien konfiguriert haben, müssen Sie nun auf die Schaltfläche „Profil aktualisieren“ klicken, um die ermittelten Einstellungen zu speichern. Jetzt werden alle konfigurierten Änderungen automatisch auf die Geräteprofile übertragen, die Sie zur Implementierung auswählen.

Schlusszeilen…

Konfigurieren des Windows Defender mit Scalefusion MDM kann es den IT-Administratoren ermöglichen, die Geräte im gesamten Unternehmen vor potenziellen Malware-Bedrohungen zu schützen, nicht nur im Web, sondern auch auf Dateien und Ordnern auf dem Windows-Gerät. Mit einer Reihe von Vortextanpassungen können die IT-Administratoren die Einstellungen schnell konfigurieren und auf die verwalteten Geräte übertragen. Dadurch werden die überlasteten IT-Aufgaben entsprechend entmystifiziert und die Komplexität der Prävention verringert.

FAQs

1. Was ist Windows Defender?

Windows Defender ist eine in Windows-Betriebssystemen integrierte Sicherheitsfunktion, die Echtzeitschutz vor Viren, Malware und anderen Bedrohungen bietet. Es bietet Firewall-, Antiviren- und Bedrohungserkennungsfunktionen zum Schutz von Windows-Geräten.

2. Wie aktivieren Sie Microsoft Defender?

Um Microsoft Defender zu aktivieren, navigieren Sie zu den Windows-Sicherheitseinstellungen, wählen Sie Viren- und Bedrohungsschutz aus und stellen Sie dann den Schalter „Echtzeitschutz“ auf die Position „Ein“.

3. Was ist die Windows Defender-Verwaltung?

Die Windows Defender-Verwaltung umfasst die Überwachung und Konfiguration von Sicherheitseinstellungen, Richtlinien und Updates für Windows Defender in einem Netzwerk von Geräten. Es gewährleistet konsistenten Schutz und die Einhaltung von Sicherheitsstandards durch zentralisierte Verwaltungstools oder Mobile Device Management (MDM)-Lösungen.